La transformation numérique comporte son lot de cybermenaces, et le transport est en première ligne. En 2016, le logiciel de racket WannaCry s’est attaqué au métro léger de San Francisco. En 2017, Deutsche Bahn, Renault, Transdev n’ont pas été épargnés. La même année, NotPetya sévissait dans le fret et la logistique (Maersk), l’aérien (Airbus, British Airways) et à la SNCF qui a réussi à contenir le virus. La RATP reste très discrète, Eurotunnel aussi. Comment les entreprises se protègent contre le risque cybernétique ? Si la discrétion est de mise, certains acteurs du secteur ont accepté de nous répondre.

La mobilité vit sa révolution numérique, les systèmes sont de plus en plus connectés, les opérateurs testent l’autonomie des véhicules en grandeur nature, et l’exposition des transports aux cybermenaces grandit en conséquence. Au dernier forum de la cybersécurité, fin janvier à Lille, Guillaume Poupard, le patron de l’Agence nationale de la sécurité des systèmes d’information (Anssi), mettait en garde contre deux menaces galopantes : le vol de données et le sabotage. Le gendarme français de la cybersécurité placé sous l’autorité de Matignon, aurait détecté « des attaques d’acteurs étatiques [Russie, Ukraine, Chine, Corée du Nord sont dans le viseur de l’Anssi, NDLR], privés ou terroristes, qui ne cherchent pas encore à détruire mais à s’installer pour étudier les systèmes informatiques dans trois secteurs clés de notre économie : l’énergie, les télécoms et les transports ». Docteur en cryptologie et diplômé en psychologie(1) Guillaume Poupard met aujourd’hui en œuvre la directive européenne sur la sécurité des réseaux et des systèmes d’information (NIS) qui contraint les opérateurs à durcir leur sécurité informatique. Toutefois, le niveau de sécurité de chacun d’eux n’est pas communiqué. « Les moyens consacrés à la cybersécurité, sur lesquels il n’est pas possible de communiquer, sont en constante augmentation, corrélés à la menace globale », se contente d’indiquer la RATP.

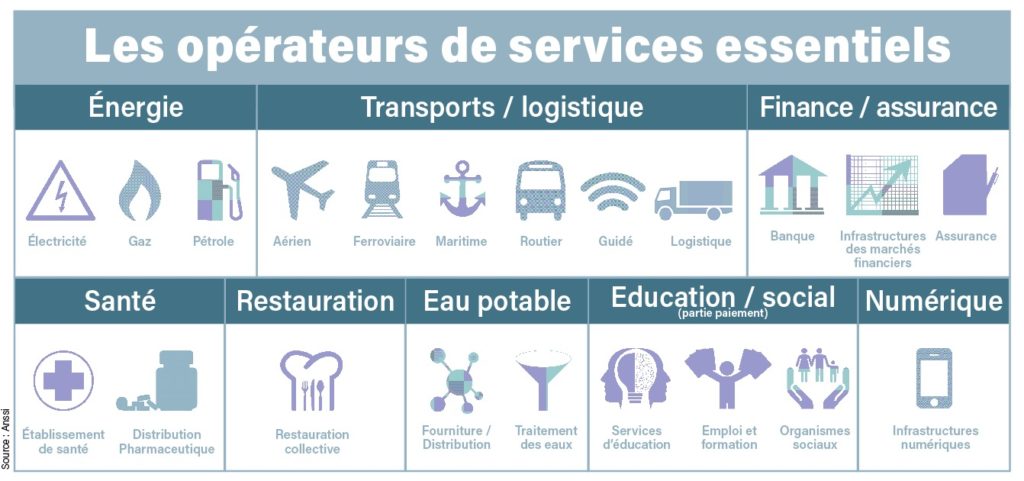

Des menaces pèseraient sur les systèmes physiques, le cloud, les mobiles et l’Internet des objets. Cyberapocalyptique, Guillaume Poupard prédit même un « Pearl Harbour numérique » aux graves conséquences pour les opérateurs de services essentiels (OSE) et ceux d’importance vitale (OIV). Essentiels au fonctionnement de l’économie et de la société, voire à la survie de la nation.

Fantasme hollywoodien

Leur identité est confidentielle, mais c’est un secret de Polichinelle : parmi les 122 OSE identifiés par l’agence de cyberdéfense, et les 240 OIV inscrits dans la loi de programmation militaire (tant publics que privés). les grands acteurs des transports comme Air France, la SNCF ou la RATP en font partie, de même qu’Airbus, Alstom, ADP ou encore Eurotunnel. Alors, tous aux abris, le risque d’attaque à la diligence est de retour ? Pour Philippe Cotelle, gestionnaire des risques d’Airbus Defense & Space et président de la commission cyber de l’Amrae, association des risk managers des grandes entreprises françaises, la prise de contrôle du train, de l’avion ou du camion autonomes est un « fantasme hollywoodien ». « Ces scénarios catastrophe sont adressés en priorité, et la robustesse est la condition de mise en service des systèmes de transport », dit-il.

« La sûreté de fonctionnement protège par nature les fonctions critiques du système contre des pannes et des altérations non intentionnelles d’information. Elle repose sur des mécanismes de surveillance qui détectent ces pannes : si le système reçoit des informations altérées, il ne les exécute pas, mais réagit en se repliant en état sûr, par exemple en déclenchant le freinage d’urgence d’un train », reprend Benoît Bruyère, responsable Cybersécurité des activités transports terrestres chez Thales. Les mécanismes qui vérifient l’intégrité des données peuvent contribuer, mais ne sont pas suffisants pour protéger contre des attaques intentionnelles élaborées. Un train ou un tramway s’arrêtera si les données ne sont pas intègres. L’avion ne décollera pas. Et s’il est dans les airs ? « Il cherchera à se poser », répond Philippe Cotelle. On s’en doutait.

« Les entreprises du secteur des transports sont de plus en plus matures en matière de cybersécurité, ce qui les rend plus résilientes », veut ajouter le représentant d’Airbus dont la filiale cybersécurité, Apsys, accompagne Alstom pour le projet de train autonome de fret.

Rendre la cybersécurité « sexy »

Une chose est sûre, les opérateurs et les industriels du transport que nous avons interrogés sont peu prolixes sur le sujet. Ceux qui ont accepté de nous répondre l’ont fait du bout des lèvres, avec des réponses évasives et surtout peu concrètes sur leur stratégie de défense. La confidentialité est de mise.

Une culture à l’opposé de celle que tente d’insuffler le patron de l’Anssi qui veut rendre la sécurité numérique « sexy » (sic), c’est-à-dire communicante et compréhensible ! Il veut « mettre dans la tête de nos dirigeants que la cybersécurité n’est pas un mal nécessaire mais que c’est absolument indispensable pour le développement de l’entreprise ».

Pour Laurent Hausermann, cofondateur de Sentryo, start-up lyonnaise qui travaille avec la SNCF sur les systèmes de signalisation des voies et de communication bord-sol, ce ne serait pas tant l’impératif de confidentialité qui animerait les entreprises du secteur ferroviaire, mais un sentiment de « honte » (sic) face aux défis de la cybersécurité. « Elles opèrent des systèmes anciens dont l’ADN est justement la sécurité, mais elles n’ont pas anticipé que ces systèmes allaient devenir 100 % connectés ce qui augmente leur surface d’attaque, et qu’il faudrait les reconcevoir pour y intégrer des couches de chiffrement afin de se protéger contre des stratégies d’intrusion et de destruction des données », analyse l’ancien directeur technique de Stormshield, autre leader français de la sécurité de l’information, filiale d’Airbus Cybersecurity. « Comme dans le secteur automobile, le ferroviaire fait face au challenge de la cybercriminalité qui défie les lois de la sécurité classique du monde des transports. Les systèmes propriétaires fermés type ERTMS sont-ils inattaquables ? », s’interroge Laurent Hausermann. « Dans le secteur de l’eau et de l’énergie, y compris dans le nucléaire, qui ont subi des cyberattaques (centrales électriques en Ukraine, par exemple), on en parle, on ne craint pas la fuite d’informations », compare celui qui compte parmi ses clients le Commissariat à l’énergie atomique, Renault ou la SNCF. « Les Etats-Unis ont dix ans d’avance sur la France, la loi sur la protection des données existe depuis 2008, le sujet n’est pas tabou », renchérit Robert Wakin responsable de l’offre management industrielle de Stormshield.

Le signal d’alarme de la Deutsche Bahn (DB) ciblée en 2017 par le code malveillant WannaCry (lire page 27), a-t-il fait figure de détonateur ? : « La culture de l’industrie ferroviaire pose problème, nous sommes très réactifs au moindre incident, si un accident survient, nous changeons la sécurité des voies. Il faut changer cette façon de voir les choses et être beaucoup plus proactifs », jugeait Lovan Pushparatnam, directeur du département télécoms de Systra cité par le site RailTech, au lendemain de l’attaque contre la DB. Pour Benoît Bruyère, « La transformation numérique augmente la surface d’attaque des systèmes ferroviaires, elle doit donc s’accompagner de mesures de sécurité complémentaires. Depuis environ trois ans avec la directive européenne NIS et la loi de programmation militaire en France, les opérateurs ferroviaires ont renforcé significativement les clauses de cybersécurité dans les appels d’offres. Avant, au chapitre de la sécurité, ils s’attachaient uniquement à la sûreté de fonctionnement », décrit le représentant de Thales.

Un marché bouillonnant

L’intensité des attaques qui sévissent depuis trois ans – WannaCry, NotPetya parmi les plus retentissantes parce qu’elles ont impacté des majors du transport (lire page 27), – et les incitations de l’Anssi (investissements pour la prévention et la détection des attaques), ne sont pas pour déplaire aux innombrables équipementiers et prestataires du marché de la cybersécurité. Depuis le vote de la loi de programmation militaire 2019-2025, l’Anssi déploie des sondes de détection chez les hébergeurs informatiques afin de scanner le trafic suspect dirigé vers les réseaux des entreprises qu’elle cherche à protéger, les OIV et OSE, et y repérer des traces d’attaques.

Alors, les cyberspécialistes se développent à la vitesse de propagation d’un virus informatique, c’est à qui proposera sa solution préventive pour ajouter des barrières de sécurité ou les intégrer dès la phase de conception des matériels connectés, le security by design, nouveau mantra des industriels. Sur ce marché bouillonnant, sont présents les poids lourds et moyens (Thales, Orange, Atos, Cylus, Stormshield, Cisco, Palo Alto Networks, Check Point, Fortinet…) et de nombreuses start-up, françaises (Nozomi, CyberX, Sentryo, IC2S, etc.) et étrangères, notamment israéliennes, très pointues sur le sujet. Agiles, les jeunes pousses développent des solutions de niche et les vendent ou s’allient aux leaders. « On sait qu’on ne peut pas tout faire, et surtout qu’il n’existe pas de solutions ultimes », décrit Robert Wakin, de Stormshield. « Il y a deux ou trois attaques par jour en France », calculent nos interlocuteurs. Dans cette course sans fin entre hackers de confiance et hackers malveillants, les premiers simulent des attaques de façon légale pour vérifier les systèmes d’information des entreprises et détecter les failles, les seconds surenchérissent, attaquent et parfois, ça marche.

Ce qui est en jeu, c’est la cyberrésilience des entreprises, c’est-à-dire leur capacité à déjouer les offensives : en 2018, tous secteurs d’activité confondus, une attaque ciblée sur huit aurait abouti selon l’étude annuelle d’Accenture, contre une sur trois un an avant. 87 % des attaques ciblées auraient donc été déjouées dans le monde. Du mieux, mais parmi les 13 % non déjouées, 30 génèrent des dommages et pertes importantes.

Officiellement, aucun transporteur français n’aurait été gravement touché par une cyberattaque. En 2018, l’Etablissement public de sécurité ferroviaire (EPSF) a signé une « lettre d’intention » avec l’Anssi pour renforcer sa coopération avec l’autorité nationale de cyberdéfense. Ça ne coûte rien…

Nathalie Arensonas

(1)Pour piéger les hackers, les cyberdéfenseurs sont souvent des spécialistes du comportement, du facteur humain.